A internet nasceu com o propósito de conectar as pessoas ao redor do mundo e com ela também nasceu a necessidade de segurança no tráfego das informações. É um assunto delicado e que não pode ser simplificado apenas com a instalação de um anti-vírus.

O comportamento de segurança ainda é, e sempre será, a melhor barreira contra o roubo de dados. Nós pontuamos algumas atitudes que podem ajudar bastante a proteger a sua navegação e constantemente atualizaremos essas dicas.

Seja um e-mail com as fotos de nudez de uma atriz de novela ou um vídeo nas redes sociais sobre um recente acidente, pense duas, três, quatro e, se necessário, dez vezes antes de clicar, pois as chances de você ser redirecionado para um site malicioso ou baixar diretamente um vírus é enorme.

Na dúvida, entre em contato com a empresa responsável pelo serviço e certifique-se de sua idoneidade.Todos os dias recebemos milhares de spams e dentre eles muitas vezes está uma mensagem legítima, de um conhecido ou uma confirmação de compra on-line, por exemplo. Seja qual for o e-mail, fique atento e desconfie da mensagem que tiver textos com erros ortográficos e gramaticais, apresentar ofertas tentadoras ou tiver um link diferente do indicado. Normalmente, para verificar o link verdadeiro, você precisa apenas parar o cursor do mouse sobre ele, mas sem clicar. Ao fazer isso aparecerá uma caixa com o verdadeiro link. Na dúvida, entre em contato com a empresa ou entidade cujo nome foi envolvido no e-mail.

Vamos detalhar como um phishing e todas as suas modalidades conhecidas se apresentam, de modo que você siga um roteiro que permita identificar se os e-mails que estão chegando em sua caixa de entrada são legítimos ou golpes.

Muitos phishings chegam diretamente na sua caixa de entrada, o que à primeira vista parece legítimo, já que suas pastas de lixo eletrônico e spams estão bloqueando milhares de mensagens.

Isso acontece porque os criminosos sabem que se enviarem mensagens com determinadas palavras, podem ser tratados como spam.

Basicamente os golpes vão estimular você pela curiosidade, dúvida, medo ou vantagem. Confira a seguir alguns golpes mais comuns e seus estímulos.

Na dúvida, entre na sua página oficial, pois lá aparecerá de fato se alguém o adicionou ou mencionou seu nome em algum post.

Ranking das empresas: http://www.reclameaqui.com.br/ranking/

Extensão para o navegador Chrome: http://www.reclameaqui.com.br/extensao/

Aplicativo para smartphone: http://www.reclameaqui.com.br/celular/

O que é especialidade de muitas empresas pode se tornar um pesadelo em pouco tempo, seja porque precisarão se adequar às pressas ou porque irão gastar um precioso tempo para conhecer a importância de operar seus processos em nuvens.

O tom inicial parece ameaçador, mas é apenas para alertar sobre a realidade (entenda como oportunidade) das atuais demandas do mercado, que surgem diariamente para empresas de todos os portes e segmentos. A cobrança que já está acontecendo vem tanto do cliente final, que tem buscado cada vez mais por agilidade operacional, transparência nas informações e eficiência na comunicação, quanto de empresas mais jovens, que já nasceram sob a geração ‘Cloud’ e avançam naturalmente com as tecnologias de sistemas hospedados, já que dinamismo, economia e flexibilidade nas relações comerciais e entre departamentos incide diretamente em sua competitividade no mercado de modo geral.

Embora muitas empresas já tenham adotado sistemas em nuvens no modelo SaaS (Software as a Service), é importante considerar três outros fatores essenciais antes da contratação de um serviço em nuvens. São eles: Escalabilidade, que permite acompanhar o crescimento da empresa sem necessidade de passar por algum processo de migração; Multiplataforma, que funciona em qualquer sistema operacional (Linux, Mac ou Windows); e Integração nativa, que são os sistemas desenvolvidos num padrão publicamente definido, sem adaptações, sem licenças, chaves ou travas. Isso possibilita solicitar outros sistemas conforme a necessidade, sem perda de tempo, como no caso de uma empresa que usa um sistema de controle de ponto eletrônico e precisa ativar, de modo simples e rápido outros como de acesso, câmera, gestão, envio de documentos digitalizados, vendas etc.

Dentre os cases no último Fórum de Inovação do IGEOC, alguns exemplos típicos de empresas de portes e segmentos diferentes foram apresentados com a mesma demanda para a implementação de sistemas integrados como o ifPonto e ifClick, ambos do modelo SIIN (Serviço de Integração Inteligente nas Nuvens). O resultado à curto prazo foi tão positivo que refletiram não apenas nos processos operacionais e questões trabalhistas dessas empresas, mas diretamente em questões econômicas.

Nos últimos anos, houve uma avalanche de aplicativos para tablets e smartphones, com tecnologias que estabeleceram uma nova ordem quanto ao tratamento de dados, segurança de informação, sincronização e integração. A internet nunca esteve tão em evidência e apontando para tantas oportunidades, principalmente diante da velocidade de seus avanços e do fato de que, cedo ou tarde, todos estarão inseridos no modelo em nuvens.

Nos últimos meses, tanto a mídia especializada quanto os portais de notícias têm divulgado amplamente um assunto que antes tinha pouco destaque, a segurança de boletos bancários. Precisamente no mês de julho deste ano foi quando o problema veio à tona, embora já estivesse acontecendo meses antes, gerando muita dor de cabeça para empresas de cobrança e seus clientes, especialmente no Brasil.

Apenas para relembrar o caso, a então chamada “gangue do boleto” teria em seus servidores nos EUA quase 496 mil boletos, que no total valiam em torno de U$ 3,75 bilhões (cerca de R$ 8,57 bilhões). Segundo Marcos Nehme, diretor da RSA, empresa de segurança na internet que descobriu a “gangue do boleto”, esses valores representam a fraude potencial, não o que de fato teria sido embolsado pela quadrilha. Veja mais detalhes na tabela a seguir.

O tema desde então se tornou motivo de propagação de mitos, mas também de verdades. Uma das verdades sobre o assunto é a de que não existe qualquer software que possa se proclamar absoluto e livre de golpes virtuais, em resumo, muito se fala, pouco se entende e nada se conclui.

A melhor pergunta que se pode fazer então é: Como se prevenir de ataques virtuais? Alguém muito sensato um dia disse que quase sempre a resposta está na própria pergunta, neste caso, a ‘prevenção’. Mas não entenda como prevenção o simples ato de instalar um antivírus, a prevenção que me refiro é comportamental.

Assim como qualquer criminoso, os autores de ataques virtuais também se valem basicamente das mesmas características de suas vítimas, embora no caso dos ataques virtuais, a maior parte dos disparos seja no escuro. Mas normalmente os atingidos reúnem as mesmas características, seja pelo despreparo do usuário, que envolve a falta de conhecimento das ferramentas que usa no dia-a-dia, a distração que o leva a clicar em links sem antes ler ou ao menos entender os motivos de certas solicitações e, não menos importante, o próprio temor da vítima frente a um ataque, que levaria o usuário a buscar por ferramentas de proteção ilusórias.

Neste cenário, o boleto tornou-se o foco de ataques justamente porque a segurança envolvida em seu sistema recai diretamente sobre o comportamento do usuário e passa despercebido por programas de antivírus e módulos de segurança das instituições financeiras.

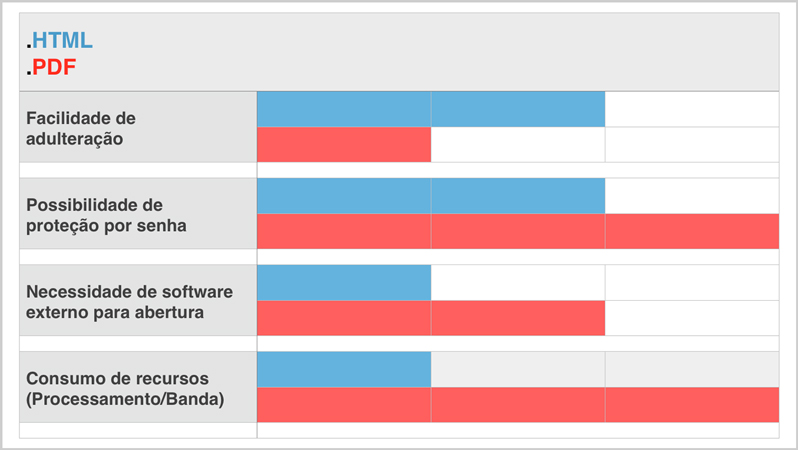

É importante entender que há vários tipos de ataques que usuários e servidores recebem diariamente. No caso dos boletos, o alvo principal é o usuário final, que usa aplicativos comuns como navegadores ou gerenciadores de e-mail para abrir seus arquivos ou links, sejam em formato PDF ou HTML. Os ataques mais frequentes são as Solicitações Falsas (Phishing), que se utilizam de pretextos como: pedido direto de senhas, recadastramento de dados bancários, instalação de atualizações de segurança, entre outros.

De um lado, os antivírus ou módulos de segurança dos bancos são bastante limitados na proteção contra novas ameaças, pois trabalham com análise de arquivos por banco de dados de assinaturas (lista negra). De outro lado, os formatos de arquivos mais usados para envio de boletos, PDF e HTML, estão sujeitos a adulteração com relativa facilidade, pois têm o seu conteúdo em formato de texto (texto compactado no caso dos PDF’s). Mesmo quando protegidos por senha, ambos os formatos ainda podem ser adulterados quando são apresentados na tela ou até mesmo no momento da impressão.

A tabela abaixo ilustra melhor a comparação entre os formatos, considerando em níveis baixo, médio e alto:

Ainda vale ressaltar que, a dificuldade de adulteração no PDF não significa que esteja livre de novos ataques direcionados. Neste cenário, é possível diminuir o risco para um nível muito baixo, substituindo os textos por imagens, principalmente a linha digitável dos boletos. A adoção desta estratégia em sistemas como o ifClick, que já possuía o recurso de conversão de texto para imagem bem antes do caso divulgado em Julho, impediu que seus clientes fossem prejudicados.

Afinal, a segurança dos boletos está nas mãos do cliente, da empresa, dos órgãos governamentais responsáveis ou do criminoso? Como a prevenção através do comportamento é sempre a melhor opção, vale pontuar em qual esfera cada envolvido pode atuar. No caso do usuário, não se pode exigir conhecimentos apurados sobre o assunto, contudo, esta é justamente a oportunidade que as empresas têm para estabelecer uma abordagem que não gere dúvidas, evitando o comportamento similar ao dos golpistas quando enviam links, arquivos em ZIP e outros anexos. Essa postura mais informativa, além de ajudar o cliente, permite fortalecer o relacionamento e criar um laço de confiança entre as partes.